Nhận định, soi kèo Nam Định vs Bình Định, 18h00 ngày 24/2: Sáng cửa dưới

本文地址:http://game.tour-time.com/html/54f990064.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

Soi kèo phạt góc Las Palmas vs Barca, 03h00 ngày 23/2

Sự xuất hiện của chế độ chơi đấu trường sinh tử mới trong Fortnite đang gây ra nhiều phản ứng trái chiều

Ông Kim Chang-han, Phó Giám đốc kiêm Giám đốc sản xuất của Bluehole, Inc đã có cuộc trao đổi với trang PC Gamerđể làm rõ quan điểm cũng như khẳng định thông điệp trong bản thông báo không được cộng đồng người chơi game thấu hiểu đầy đủ.

“Điều đầu tiên tôi muốn làm rõ ở đây không phải về chế độ chơi đấu trường sinh tử”, ông Kim nói. “Có nhiều chế độ chơi đấu trường sinh tử khác nhau đã được tung ra hồi đầu năm nay, và chúng tôi chưa bao giờ coi đó là một vấn đề. Và tôi nghĩ thật tuyệt khi có thêm sự cạnh tranh và mọi người đều có khả năng tạo ra chế độ chơi đấu trường sinh tử của riêng họ. Và nó không liên quan gì tới phần ý tưởng, đó là về Epic Games, và mọi chuyện không thực sự rõ ràng (trong bản thông cáo báo chí).”

Ông Kim phủ nhận hoàn toàn những tin đồn cho rằng Bluehole đã bắt tay với Epic Games trong dự án Fortnite: Battle Royale

Trong cả đoạn video trailer lẫn bài viết trên trang blog giới thiệu về Fortnite: Battle Royale, Epic đều nhắc tới đích danh PUBG. Có vẻ như đây chính là vấn đề mà Bluehole muốn đề cập trong bản thông cáo, chứ không phải là sự tương đồng giữa PUBGvà chế độ chơi mới nhất trong Fortnite.

“Vì vậy, chúng tôi chỉ muốn nhấn mạnh đây là vấn đề duy nhất bởi Epic Games là công ty tạo ra engine được chúng tôi sử dụng và trả một khoản tiền bản quyền lớn cho họ”, đại diện của Bluehole thông tin.

Trailer chính thức của Fortnite: Battle Royale, chế độ chơi sẽ ra mắt miễn phí từ ngày mai (26/9)

“Chúng tôi đã có mối quan hệ làm ăn và chúng tôi tin tưởng rằng sẽ tiếp tục nhận được sự hỗ trợ. Chúng tôi mong muốn làm việc chặt chẽ hơn với họ để nhận được sự hỗ trợ kỹ thuật, có thể phát triển các tính năng mới. Nhưng tên tuổi của chúng tôi đã được sử dụng để quảng bá chính thức cho tựa game của họ mà không hề hay biết. Không hề có cuộc thảo luận nào. Chỉ hơi ngạc nhiên và thất vọng khi chứng kiến đối tác làm ăn sử dụng tên tuổi của chúng tôi để quảng bá cho chế độ chơi tương đồng với chúng tôi và đã có sự hiểu lầm trong cộng đồng rằng chúng tôi đã chính thức tham gia vào dự án (của họ).”

Sự thành công ngay tức thì của PUBG dẫn đến nhiều hệ lụy mà Bluehole không hề mong muốn

Đây là một tình huống kỳ quặc, nhưng có vẻ như Bluehole đã sẵn sàng đối chất với tất cả những ai còn đang nghi ngờ về bản thông báo được đăng tải rộng rãi vào ngày 22/9 vừa qua – nhưng với một giọng điệu khác hẳn.

“Những gì tôi nghĩ là họ (Epic Games) nên đến gặp chúng tôi trước khi thực hiện và nên có một buổi bàn bạc với chúng tôi”, ông Kim kết lại vấn đề.

Từ đối tác, Bluehole cùng Epic Games hoàn toàn có thể trở thành đối thủ trong thời điểm hoàng kim của thể loại game đấu trường sinh tử

PUBGhiện đang là tựa game thành công bậc nhất trong năm 2017. Thậm chí, tựa game đấu trường sinh tử của Bluehole còn sở hữu lượng người chơi cùng thời điểm cao nhất trong lịch sử Steam, vượt qua cả Dota 2và Counter-Strike: Global Offensive– hai sản phẩm “cộp mác” Valve.

Hơn thế, Bluehole đã bán ra hơn 10 triệu bảnPUBGtrên toàn cầu chỉ sau năm tháng phát hành ở giai đoạn Early Access.

Trong những diễn biến liên quan, Fortnite: Battle Royalesẽ được Epic Games phát hành miễn phí cho tất cả người chơi kể từ ngày mai (26/9).

Chịu(Theo Dot Esports)

">Bluehole: Tên tuổi của PUBG được Epic Games sử dụng để quảng bá Fortnite mà không hề hay biết

|

| Chatbot của VietnamPlus có khả năng cá nhân hóa cho mỗi người dùng |

Phát biểu tại buổi lễ, ông Võ Văn Thưởng, Ủy viên Bộ Chính trị, Bí thư Trung ưởng Đảng, Trưởng Ban Tuyên giáo Trung ương nhấn mạnh, TTXVN nói chung, VietnamPlus nói riêng phải đi đầu trong việc tận dụng công nghệ báo chí tiên tiến để làm tốt nhiệm vụ tuyên truyền của Đảng, Chính phủ, đề nghị các bộ ngành sớm hỗ trợ TTXVN triển khai đề án phát triển VietnamPlus thành báo điện tử đối ngoại quốc gia.

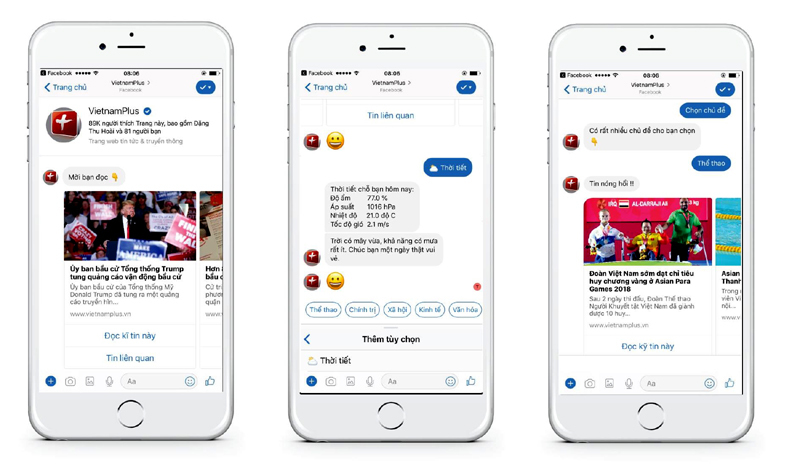

Trên tinh thần đó, VietnamPlus đã trở thành cơ quan báo chí chính thống đầu tiên của Việt Nam sử dụng chatbot để kết nối với độc giả.

Ứng dụng này được tích hợp trên fanpage cũng như trên website www.vietnamplus.vn, theo đó độc giả có thể yêu cầu thông tin cần đọc và hệ thống tự động giới thiệu những tin bài phù hợp.

Sử dụng các thuật toán trí tuệ nhân tạo, chatbot của VietnamPlus có khả năng cá nhân hóa cho mỗi người dùng, dựa vào lịch sử trao đổi, trò chuyện giữa người và máy. Người dùng có thể lựa chọn theo các chủ đề tin, nhập từ khóa nội dung mà họ muốn tìm kiếm hoặc ra lệnh bằng giọng nói.

“VietnamPlus được biết đến suốt 10 năm qua như là một đơn vị luôn tìm tòi sáng tạo, áp dụng nhiều công nghệ truyền thông mới của thế giới và có rất nhiều sản phẩm báo chí gây tiếng vang. Chatbot mà chúng tôi giới thiệu ngày hôm nay là một bước tiến nữa của tòa soạn trong nỗ lực mang đến cho độc giả của mình những tiện ích mới mẻ, hữu ích, phù hợp với xu hướng của báo chí quốc tế,” đại diện VietnamPlus cho biết.

Dự kiến sau thời gian chạy thử, chatbot sẽ được mở cho tất cả người dùng vào cuối tháng 11 này.

Ra đời từ năm 2008, VietnamPlus đã liên tục cho ra đời nhiều sản phẩm báo chí mới, đi tiên phong, thậm chí là sản phẩm duy nhất tại Việt Nam, như phiên bản đọc báo đa ngôn ngữ trên mạng viễn thông đầu tiên, thử nghiệm thông tin đồ họa, sản xuất bản tin bằng âm nhạc (RapNewsPlus), đưa tin tức vào trò chơi (News Game). Trong số này, sản phẩm RapNewsPlus đã đoạt các giải thưởng quốc tế của Hiệp hội Báo chí Thế giới WAN-IFRA và Tổ chức Thông tấn Châu Á-Thái Bình Dương OANA.

VietnamPlus cũng là cơ quan báo chí đầu tiên ở Việt Nam chính thức áp dụng hình thức đọc báo điện tử thu phí từ tháng 6/2018.

Tính đến nay, VietnamPlus đã có sáu năm liên tiếp giành giải cao tại Giải Báo chí quốc gia, là một trong 5 cơ quan báo chí được Hiệp hội Báo chí và các Nhà Xuất bản tin tức thế giới (WAN-IFRA) trao giải Tòa soạn nhỏ sáng tạo nhất thế giới năm 2015.

Hải Nguyên

Trong khi Apple và Google vẫn đang tự hào về hai kho ứng dụng trên di động bậc nhất thế giới của họ, Microsoft và Facebook, với các chatbot của mình đã nổ những phát súng đầu tiên để tiến vào thời kỳ hậu ứng dụng.

">Báo điện tử VietnamPlus ra mắt chatbot kết nối với độc giả

Microsoft đang cố hết sức để đảm bảo không kẻ nào có thể lợi dụng lỗ hổng Meltdown và Spectre, và dù công ty cho biết sẽ có thêm nhiều bản vá khác được tung ra trong thời gian tới.

|

| Microsoft treo thưởng cho mỗi lỗ hổng Meltdown và Spectre được phát hiện. |

Chương trình "săn tiền thưởng" này được Microsoft chia thành nhiều hạng mục, mỗi hạng mục lại có những yêu cầu, mục đích và phần thưởng khác nhau. Ví dụ, hạng mục 1 gồm các loại lỗ hổng phần cứng mới có thể bị các hacker lợi dụng để tấn công, với phần thưởng lên đến hơn 250.000 USD. Hạng mục 2 và 3 chủ yếu tập trung vào nền tảng đám mây Azure và hệ điều hành Windows, với phần thưởng lên đến 200.000 USD.

Đặc biệt, nếu phát hiện ra một trường hợp lợi dụng lỗ hổng bảo mật đã được phát hiện trước đó trên Windows 10 hoặc Microsoft Edge, và có khả năng làm lộ các thông tin nhạy cảm vượt quá một giới hạn cho phép, bạn sẽ được Microsoft "thưởng nóng" 25.000 USD.

Chương trình "săn tiền thưởng" mới này của Microsoft bắt đầu từ ngày 14/3 và sẽ kéo dài đến hết ngày 31/12/2018. Theo Microsoft, mọi thông tin chi tiết về các lỗ hổng bị phát hiện sẽ được chia sẻ với các công ty khác nhằm đảm bảo tất cả các khách hàng được bảo vệ một cách tuyệt đối.

Qua chương trình này, có thể thấy Microsoft và các đối tác đã nhận ra mối nguy hiểm tiềm tàng của các lỗ hổng bảo mật phần cứng và đặt việc phát hiện, cũng như loại bỏ chúng làm ưu tiên hàng đầu của mình. Microsoft là một trong những công ty đầu tiên trên thế giới tung ra một chương trình "săn tiền thưởng" nhằm tận diệt các lỗ hổng bảo mật như vậy.

H.N. - Đỗ Vân Anh - (Theo Softpedia)

Token được biết đến như một chiếc nhẫn đa năng có thể mở khoá ô tô, mua đồ và đăng nhập vào máy tính cá nhân trong chớp mắt.

">Microsoft treo thưởng 250.000 USD cho mỗi lỗ hổng được phát hiện

Soi kèo góc Everton vs MU, 19h30 ngày 22/2

Sau khi đánh bại SK Telecom T1, đội tuyển đang nắm giữ ba danh hiệu vô địch CKTG, tại trận Chung kết LCK Mùa Hè 2017với tỉ số 3-1, Longzhu đã trở thành hạt giống số một của khu vực LMHTHàn Quốc ở CKTG 2017.

Kể từ đó, fan hâm mộ của Longzhu đã có nhiều cách so sánh với ROX Tigers, đội tuyển cũng đã từng là đội tuyển mạnh nhất LCK Hàn Quốc cách đây đúng một năm.

Fan Longzhu hẳn đang rất phấn khích khi đây cũng là lần đầu tiên đội tuyển mà họ yêu mến góp mặt tại giải đấu LMHTdanh giá nhất thế giới. Và một trong số đó đã có cách thưc rất đặc biệt để bày tỏ sự tự tin khi thiết thế ra những trang phục vô địch CKTG theo phong cách Longzhu ngay trước khi đội tuyển này lên sàn đấu tại Vũ Hán, Trung Quốc.

Jayce, Sejuani, Taliyah, Ashe và Tahm Kench là năm vị tướng nằm trong bộ thiết kế trang phục vô địch CKTG của Longzhu. Fan hâm mộ cuồng nhiệt này đã sử dụng biểu tượng con rồng màu xanh đậm làm chủ đạo khi tạo ra các hiệu ứng bộ kỹ năng – rất phù hợp với phong cách chủ đạo của Longzhu.

Người này còn giới thiệu chi tiết quá trình tạo hình năm bộ trang phục, trình diễn bộ kỹ năng và hình tượng thẩm mỹ tổng thể của chúng. Đơn cử như khi Nội tại của Taliyah được kích hoạt, cô nàng sẽ cưỡi lên trên đầu rồng hay Sejuani sẽ cưỡi rồng thay vì trên lưng con lợn rừng quen thuộc.

Splash Art của năm bộ trang phục Longzhu

Longzhu Jayce nổi bật với chiếc búa đầu rồng

Longzhu Sejuani sẽ cưỡi rồng xông pha chiến trận

Longzhu Taliyah lướt trên con rồng băng khi kích hoạt Nội tại

Longzhu Ashe sẽ bắn ra một con rồng băng khổng lồ mỗi lần sử dụng chiêu cuối Đại Băng Tiễn (R)

Longzhu Tahm Kench lại là phiên bản béo phì của linh vật đội tuyển

Hình nền của bộ trang phục vinh danh Longzhu được lấy cảm hứng từ dòng trang phục SKT T1sau chức vô địch CKTG 2016– nhưng nó đã được lộn ngược lại. Đây là ý đồ của tác giả khi muốn nhấn mạnh vào sự đối nghịch trong trận quyết chiến giữa hai ứng viên hàng đầu cạnh tranh cho chiếc Cúp Summoner được trưng bày tại Sân vận động Quốc gia Bắc Kinh, Bắc Kinh vào ngày 24/11 sắp tới.

Nếu như trận tái đấu này là có thật, đây chắc chắn là một trong những màn chạm trán hấp dẫn nhất lịch sử LMHTchuyên nghiệp xuyên suốt bảy kỳ CKTG đã được Riot Games tổ chức.

Nhưng để làm được điều đó, Longzhu phải thi đấu thật tốt từ giai đoạn vòng bảng – nơi họ sẽ chạm trán với những Immortals, GIGABYTE Marinescùng một đội tuyển vượt qua Vòng Thăng Hạng.

ABC(Theo Dot Esports)

">LMHT: Longzhu đã sở hữu trang phục vô địch CKTG dù chưa nhập cuộc

Bộ trưởng Bộ TT&TT Nguyễn Mạnh Hùng cho rằng, cường quốc an ninh mạng cũng giống như cường quốc quân sự trong thế giới thực.

Trong Ngày ATTT Việt Nam 2018 với chủ đề “ATTT trên nền tảng trí tuệ nhân tạo và thiết bị thông minh” diễn ra ngày 30/11/2018, Bộ trưởng Bộ TT&TT Nguyễn Mạnh Hùng đã gửi thông điệp đến các bạn trẻ làm trong lĩnh vực an ninh mạng. Trong thông điệp của mình, Bộ trưởng Nguyễn Mạnh Hùng đã khơi gợi trong mỗi bạn trẻ làm an ninh mạng một làn gió mới, khát vọng mới để thay đổi số phận dân tộc trước một cơ hội mới.

Mở đầu phần thông điệp, Bộ trưởng Nguyễn Mạnh Hùng dẫn chứng, với gần 10.000 cuộc tấn công mạng trong một phút trên toàn cầu thì thực ra chúng ta đang sống trong chiến tranh. Một cuộc chiến toàn cầu, không ai sống trong môi trường mạng mà không có rủi ro bị tấn công.

Bộ trưởng cho rằng, người giỏi nhất mọi thời đại đều là các chiến binh. Nếu chúng ta sống trong thời chiến, với tinh thần chiến đấu thì chúng ta sẽ giỏi lên. Những người làm an ninh mạng phải là những chiến binh an ninh mạng, những chiến binh bảo vệ hoà bình. Các bạn có cơ hội là những người giỏi nhất.

Hầu như không có ngành nào tổ chức được các chiến binh toàn cầu, bảo vệ hoà bình thế giới. Đội ngũ chiến binh toàn cầu này, nếu sát cánh bên nhau thì sẽ là giỏi nhất thế giới, sẽ là người chiến thắng.

|

Bộ trưởng Nguyễn Mạnh Hùng giao lưu với các bạn trẻ làm về lĩnh vực an ninh mạng. |

"Sự thịnh vượng của chúng ta phụ thuộc vào Internet, nhưng Internet lại không an toàn. Chúng ta làm cho Internet an toàn hơn tức là làm cho thế giới thịnh vượng hơn. Đội ngũ an ninh mạng đang làm cho quốc gia mình, làm cho thế giới thịnh vượng hơn. Các bạn đang thúc đẩy sự thịnh vượng của nhân loại. Chúng ta sống trong thế giới ảo mới chục năm, còn rất sơ khai, rất ít kinh nghiệm, rất ít hệ thống luật điều chỉnh, rất ít hệ thống chính quyền, khác với thế giới thực đã có cả ngàn năm kinh nghiệm. Những chiến binh an ninh mạng chính là người sẽ tạo ra thế giới ảo an toàn như thế giới thật. Đây là sứ mạng lịch sử trao cho các bạn", Bộ trưởng nhấn mạnh.

">'Các bạn trẻ có thể thay đổi số phận dân tộc, đưa Việt Nam trở thành cường quốc về an ninh mạng'

Một nhóm sinh viên đại học California và đại học Geogie Town (Mỹ) đã xuất bản bài nghiên cứu về chủ đề tương tự trong tháng này. Họ khẳng định đã tìm ra cách nhúng câu lệnh vào bản ghi âm hoặc văn bản nói.

Chúng được thể hiện dưới dạng âm thanh phát ra gần nơi đặt thiết bị có chứa trợ lý ảo. Người bình thường sẽ chỉ nghe được bài nhạc, trong khi các trợ lý ảo như Siri hay Amazon còn nhận về nhiều thông khác. Đó có thể là câu lệnh ngầm yêu cầu mở khóa máy hoặc chuyển tiền từ tài khoản.

Theo Nicholas Carlini, một thạc sĩ đang theo đuổi công trình nghiên cứu này, anh đang cố tìm hiểu xem liệu còn cách nào để truyền đi các đi các thông điệp ẩn hay không. “Khi không có bằng chứng chứng minh công nghệ này đã rời khỏi phòng thí nghiệm, sẽ chỉ còn là vấn đề thời gian khi ai đó bắt đầu khai thác chúng”, Nicholas Carlini chia sẻ.

Hồi năm ngoái, các nhà khoa học tại Đại học Princeton và đại học Zhejjang (Trung Quốc) đã thực hiện một thí nghiệm tương tự nhằm chứng minh trợ lý ảo AI có thể được kích hoạt bằng các tần số mà con người không nghe được.

Trong kỹ thuật, người ta gọi đó là “DolphinAttack”. Các nhà nghiên cứu đã phát triển một máy phát (transmitter) để gửi lệnh ẩn yêu cầu máy gọi tới một nhân vật cụ thể. Họ còn thực hiện thêm các thử nghiệm khác với khả năng chụp ảnh và gửi tin nhắn. Kết quả cho thấy, việc thao túng có thể thực hiện nhưng gặp phải giới hạn về phạm vi. Nguồn phát phải ở rất gần thiết bị nhận mới có thể thực hiện được.

“DolphinAttack” có thể ngấm ngầm ra lệnh cho 7 hệ thống nhận dạng giọng nói khác nhau, trong đó bao gồm cả các công cụ nổi tiếng như Siri, Alexa để kích hoạt hệ thống.

Một nhóm nghiên cứu khác tại đại học Illinos cho biết, giới hạn việc truyền tải lệnh ẩn có thể lên tới hơn 7 mét. Với nhóm nghiên cứu của Nicolas Carlini, ông tự tin rằng đội ngũ của mình có thể đánh lừa bất kỳ hệ thống thông minh nào hiện có trên thị trường. Nhóm nghiên cứu muốn khẳng định rằng đây là một lỗ hổng tiềm tàng và sẽ phải sớm được khắc phục.

Tuấn Nghĩa - Lê Hường - Xuân Quý (Theo Macrumors)

">Trợ lý ảo có thể trở thành công cụ cho hacker

友情链接