您现在的位置是:Thể thao >>正文

Lỗ hổng 'chết người' trong cuộc sống ảo từ vụ hack bitcoin

Thể thao95795人已围观

简介Vào buổi sáng sớm ngày 21/10/2014,ỗhổngchếtngườitrongcuộcsốngảotừvụtỷ giá đô mỹ một người tên Partap...

Vào buổi sáng sớm ngày 21/10/2014,ỗhổngchếtngườitrongcuộcsốngảotừvụtỷ giá đô mỹ một người tên Partap Davis đã mất 3.600 USD. Anh chỉ mới đi ngủ khi đồng hồ điểm 2 giờ đêm trong căn nhà tại tiểu bang New Mexico, Mỹ sau khi thức chơi game World of Tanks.

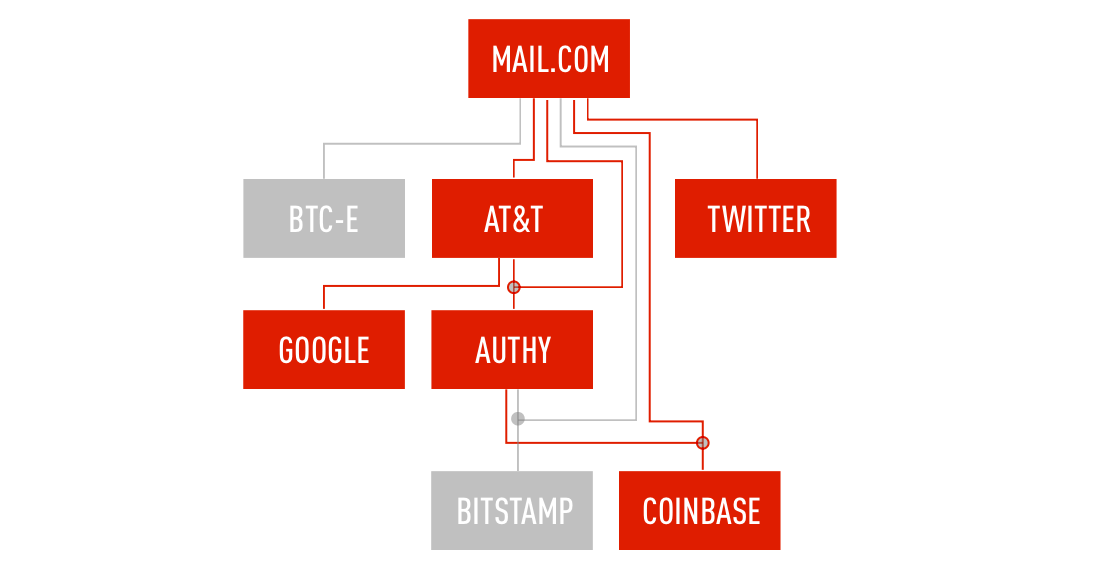

Trong lúc anh ngủ, một ai đó đã can thiệp vào tất cả mọi cơ chế bảo mật online mà Davis thiết lập. Và khi thức dậy, hầu hết những thứ liên quan đến cuộc sống trên mạng của anh đều bị tấn công: 2 tài khoản email, số điện thoại, tài khoản Twitter, dịch vụ cung cấp cơ chế bảo mật hai lớp, và quan trọng hơn, chiếc ví tiền bitcoin của anh.

Davis rất cẩn thận về mặt an toàn thông tin. Anh chọn password khó và không nhấn vào những đường link nghi ngờ. Anh sử dụng bảo mật hai lớp cho Gmail, vì thế mỗi khi đăng nhập Gmail từ một máy tính mới thì anh phải nhập vào 6 con số được nhắn vào điện thoại của anh nhằm đảm bảo rằng đây chính là Davis.

Anh còn kiếm được tiền từ sự nổi dậy của loại tiền tệ Bitcoin và nắm giữ số tiền của mình trong 3 chiếc "ví" riêng biệt được quản lý bởi 3 dịch vụ khác nhau là Coinbase, Bitstamp và BTC-E. Trong đó, anh kích hoạt bảo mật hai lớp với Coinbase và BTC-E. Mỗi lần anh muốn truy cập tài khoản của mình, anh phải xác thực việc đăng nhập thông qua Authy, một ứng dụng cài trên điện thoại.

Ngoài việc chơi Bitcoin ra thì phần còn lại của Davis khá giống với một người sử dụng web bình thường. Anh kiếm sống bằng nghề lập trình, anh chia thời gian giữa việc phát triển một phần mềm video dùng trong giáo dục với các công việc khác. Vào cuối tuần, anh thích chơi trượt tuyết, khám phá khu vực xung quanh nhà. Đây là năm thứ 10 anh ở đây, và anh cũng mới bước qua tuổi 40.

Sau khi bị hack, Davis đã dành nhiều tuần liền theo dõi xem làm thế nào mà chuyện này có thể xảy ra, ghép từng mảnh từng mảnh của một bức tranh thông qua các file log truy cập cũng như đại diện hỗ trợ khách hàng của các dịch vụ mà anh sử dụng. Song song đó, anh còn tiếp cận với trang The Verge để nhờ sự trợ giúp. Đến giờ thì họ vẫn chưa biết mọi thứ - và cũng chưa biết ai làm chuyện đó - nhưng Davis và những người hỗ trợ anh đã biết đủ để giải thích về cách mà hacker đã tấn công các tài khoản của anh, và chỉ ra những điểm yếu "chết người" trong cuộc sống ảo của không chỉ Davis mà còn của chúng ta, những người đang xài Internet hằng ngày.

Mail.com

Mọi thứ bắt đầu với email của Davis. Khi anh lần đầu tiên tạo tài khoản email, Davis nhận thấy rằng tài khoản [email protected] đã có người sử dụng rồi, thế nên anh chuyển sang dùng dịch vụ của trang Mail.com và thiết lập địa chỉ [email protected] để tiện trao đổi công việc. Anh còn thiết lập tự động forward email từ địa chỉ này sang một địa chỉ gmail khác khó nhớ hơn.

Vào khoảng 2 giờ đêm ngày 21/10, những đường kết nối này đã bị phá vỡ. Một ai đó chui được vào tài khoản [email protected] của Davis và dừng việc forward thư nói trên, ngoài ra người này còn liên kết một số điện thoại mới vào tài khoản mail.com mà ở tận Florida. Email dự phòng của Davis cũng bỗng nhiên bị đổi thành [email protected]. Đây là manh mối gần nhất mà Davis và cộng sự có được khi điều tra về nghi phạm, và để đơn giản thì từ giờ sau chúng ta sẽ gọi nghi phạm này là Eve.

Vậy làm thế nào Eve có thể đột nhập vài tài khoản Mail.com của Davis? Chúng ta không thể chắc chắn, nhưng nhiều khả năng Eve đã sử dụng một đoạn mã nhằm vào điểm yếu nằm ở trang reset mật khẩu của Mail.com. Davis và các cộng sự biết rằng đoạn mã này là có tồn tại. Trong nhiều tháng trời, người dùng trên diễn đàn Hackforum đã bán một đoạn mã với tính năng này, và nó sẽ làm reset mật khẩu của một tài khoản Mail.com được chỉ định. Giá bán rất rẻ, chỉ 5$ cho một tài khoản. Hiện chưa rõ đoạn mã đó khai thác lỗ hổng bảo mật ra sao và liệu nó đã được vá hay chưa, nhưng đó lại là tất cả những gì Eve cần. Eve có thể xài đoạn mã này để reset mật khẩu của Davis và đổi thành một chuỗi kí tự mà chỉ hắn biết.

Số điện thoại AT&T

Bước kế tiếp của Eve đó là chiếm quyền kiểm soát số điện thoại của Davis. Hắn không có mật khẩu AT&T (một nhà mạng của Mỹ, nơi cung cấp dịch vụ mạng di động cho Davis), nhưng hắn giả vờ quên mật khẩu này và yêu cầu trang web ATT.com gửi một đường link để reset nó. Đường link này được gửi vào đâu? Vào tài khoản [email protected], và bởi vì hắn đã chiếm được tài khoản email này nên việc reset luôn mật khẩu AT&T không còn là chuyện phức tạp.

Khi đã có trong tay tài khoản AT&T, hắn yêu cầu dịch vụ chăm sóc khách hàng của nhà mạng chuyển tiếp bất kì cuộc gọi nào đến số của Davis sang số điện thoại của hắn ở Florida. Thực chất mà nói thì việc thiết lập chuyển tiếp sẽ cần nhiều bước bảo mật hơn, và cần nhiều hơn là một địa chỉ email. Nhưng khi đối mặt với một khách hàng đang (tỏ vẻ) giận dữ, nhân viên chăm sóc khách hàng thường dễ dãi cho qua và đặt sự hài lòng của khách hàng lên trên sự bảo mật.

Lúc thiết lập chuyển tiếp cuộc gọi xong, tất cả mọi cuộc gọi của Davis giờ sẽ là của Eve. Davis vẫn nhận được tin nhắn SMS và email bình thường, nhưng cuộc gọi thì đã bị chuyển hướng sang tin tặc. Davis không hề nhận ra điều này cho đến mãi 2 ngày sau khi vụ tấn công xảy ra khi sếp của anh phàn nàn vì sao anh không nhấc máy khi ông gọi.

Google và Authy

Kế tiếp, Eve muốn chiếm tài khoản Google của Davis. Các chuyên gia thường nói với chúng ta rằng việc bảo mật là an toàn nhất hiện nay nhằm chống lại các vụ tấn công. Một hacker có thể có password của một và một tên trộm có thể lấy điện thoại của bạn, nhưng khó mà có cả hai cùng lúc. Miễn chiếc điện thoại là một vật hữu hình thì hệ thống này sẽ hoạt động tốt. Tuy nhiên, người ta thường xuyên đổi điện thoại, nhất là với những người thích công nghệ, và họ cũng muốn thay thế các dịch vụ của mình luôn.

Davis không sử dụng ứng dụng Google Authenticator để tạo mã đăng nhập khi đăng nhập 2 lớp - vốn là tùy chọn an toàn hơn, nhưng anh ấy có thiếp lập 2 lớp bằng tin nhắn. Tức là mỗi khi Davis muốn đăng nhập Gmail trên một thiết bị mới, Google sẽ nhắn cho anh ấy một mã xác nhận vào điện thoại. Tin nhắn này không được chuyển đến Eve, nhưng hắn đã có đường khác.

Google có tùy chọn thực hiện một cuộc gọi đến số điện thoại khách hàng để đọc mã này (phòng khi bạn là người khiếm thị, hoặc vì lý do gì đó mà trình nhắn tin trên điện thoại của bạn không hoạt động). Và bởi vì mọi cuộc gọi đã được chuyển tiếp tới của Eve, hắn ta có thể nghe được mã xác nhận của lớp bảo mật thứ hai. Và thế là "đi đời" tài khoản Gmail của Davis.

Authy thì lại khó phá hơn. Nó là một ứng dụng, giống như Google Authenticator, và không bao giờ rời khỏi điện thoại của Davis. Nhưng Eve lại có thể đơn giản cài Authy vào điện thoại của riêng hắn bằng tài khoản mail.com nói trên và một mã xác nhận mới (cũng được gửi thông qua cuộc gọi). Vài phút sau khi đồng hồ điểm 3 giờ đêm, tài khoản Authy được chuyển quyền kiểm soát sang Eve.

Cả Authy và Gmail đều bị lừa bởi Eve: miễn là hắn có được email và số điện thoại của Davis, hệ thống bảo mật hai lớp không còn hoạt động nữa. Vào lúc này, Eve đang nắm trong tay nhiều quyền kiểm soát về cuộc sống online của Davis hơn là những gì anh đang có trong tay. Ngoài SMS, giờ đây tất cả mọi con đường khác đều đi về tay Eve.

Coinbase

Vào 3:19 phút sáng, Eve reset tài khoản Coinbase của Davis bằng cách dùng Authy và địa chỉ mail.com của anh. Đến 3:55, hắn đã chuyển tất cả số bitcoin có trong tài khoản sang một tài khoản rác do hắn ta sở hữu, và số bitcoin đó có giá trị tương đương 3600$ vào thời điểm đó.

Từ đây, Eve thực hiện 3 lần rút tiền: cái đầu tiên vào khoảng 30 phút sau khi tài khoản rác được mở, cái thứ hai diễn ra vào 20 phút sau, và lần cuối cùng vào 5 phút sau. Kể từ lúc này, tiền đã không còn trong tài khoản rác của hắn và tất nhiên tài khoản rác đó cũng chẳng tiết lộ được gì về danh tính của Eve. Chỉ ít hơn 90 phút sau khi tài khoản Mail.com của Davis bị hack, một khoản tiền lớn do anh sở hữu đã không cánh mà bay.

Authy có thể biết điều gì đang xảy ra. Dịch vụ này theo dõi mọi hành vi đáng ngờ, và mặc dù Authy rất kín tiếng về những gì mà họ theo dõi, có vẻ nhưng một tài khoản bị reset giữa đêm từ một số điện thoại nằm ở xa lắc có thể sẽ gây ra vài báo động nào đó. Tuy nhiên, số điện thoại này lại không nằm ở những "trung tâm lừa đảo" như Nga hay Ukraine (mặc dù có thể Eve ở đó thật). Có lẽ càng đáng ngờ hơn khi mà Eve đăng nhập vào Coinbase từ một địa chỉ IP bên Canada.

Trong tình huống đó, liệu Authy có thể ngăn chặn việc tấn công hay không? Các hệ thống bảo mật hiện đại, ví dụ như ReCAPTCHA của Google, có thể làm được điều đó nhờ phân tích những dữ liệu phức tạp liên quan đến người dùng và hành vi của họ, nhưng còn Coinbase và Authy thì chỉ "thấy được phân nửa bức tranh", họ không có đủ lý do để ngăn chặn việc này.

BTC-E và Bitstamp

Khi Davis thức dậy, thứ đầu tiên anh để ý đó là tài khoản Gmail của anh đã bị đăng xuất một cách bí ẩn. Mật khẩu đã bị thay đổi, và anh không thể đăng nhập lại. Khi anh đã vào lại tài khoản, anh chợt nhận ra thiệt hại lớn đến mức nào. Có hàng tá email liên quan đến việc reset tài khoản, và anh biết ngay mình đang bị gì. Khi anh tìm được cách vào tài khoản Coinbase của mình, anh thấy nó rỗng tuếch. Eve đã chạy thoát với 10 đồng bitcoin với giá trị khoảng 3000$ vào thời điểm đó. Sau đó anh phải mất nhiều giờ gọi điện với nhân viên chăm sóc khách hàng của các dịch vụ, kèm theo đó là bản fax bằng lái xe để thuyết phục các hãng rằng anh chính là Partap Davis thật.

Vậy còn tiền trong hai ví Bitcoin còn lại thì sao? Chúng chứa số tiền có giá trị khoản 2500$, và sở hữu đầy đủ những tính năng bảo mật mà Coinbase có. Tuy nhiên, khi Davis kiểm tra thì hai tài khoản BTC-E và BitStamp lại không bị mất tiền (nhưng vẫn bị mất password). BTC-E đã ngưng giao dịch với tài khoản của anh trong vòng 48 giờ kể từ khi password bị đổi nên anh may mắn có thời gian để khắc phục vấn đề. BitStamp thì có cơ chế bảo mật còn đơn giản hơn: khi Eve email để yêu cầu reset tài khoản của Davis, nhân viên BitStamp đòi hình ảnh về bằng lái xe của Davis. Đây là thứ duy nhất mà hắn ta không có trong tay dù có cố hack online như thế nào đi nữa. Chính vì thế, 2500$ của Davis vẫn còn an toàn.

Đã nhiều tháng trôi qua kể từ vụ tấn công và giờ Davis đã ổn định trở lại. Dấu hiệu cuối cùng mà Davis nhận thấy đó là sự đột nhập vào tài khoản Twitter của anh, vốn vẫn bị hack nhiều tuần sau đó. Cái tên @Partap khá ngắn gọn, thế nên Eve muốn chiếm lấy nó, thay hình ảnh mới và xóa đi các dòng tweet của Davis. Vài ngày sau, Eve thậm chí còn đăng một tấm ảnh về một tài khoản Xfinity nào đó bị hack rồi tag những người khác vào. Tài khoản này không thuộc về Davis mà của một người khác. Eve chỉ muốn dùng @Partap như một tài khoản tạm để thực hiện những vụ án kế tiếp, giống như việc đánh cắp một chiếc xe để chạy trốn vậy.

Ai đúng sau cuộc tấn công này? Davis đã dành nhiều tuần để hòng tìm ra được tin tặc nhưng anh vẫn chưa đạt được nhiều tiến triển đáng kể. Theo các ghi nhận về việc đăng nhập tài khoản, máy tính của Eve có các địa chỉ IP xuất phát từ Canada, tuy nhiên hắn có thể dễ dàng giả địa chỉ này từ bất kì đâu trên thế giới thông qua những dịch vụ như Tor hay xài VPN. Số điện thoại của hắn thì được đăng kí cho một chiếc điện thoại ở bang California nhưng nhiều khả năng đây chỉ là một cái điện thoại bị trộm. Dù Eve là ai, hắn ta cũng đã thoát được.

Vì sao hắn chọn Partap Davis? Chúng ta có thể giả định rằng hắn biết trước về các ví tiền Bitcoin của anh. Hoặc cũng có thể trong lúc "quậy phá" tài khoản Mail.com của Davis, hắn đã thấy những email từ các dịch vụ Bitcoin của anh. Hiện nay một danh sách tên người dùng của Coinbase cũng đang bị rò rỉ trên Internet (nhưng tên Davis thì lại không có trên đó), hoặc có thể tên anh xuất phát từ một nhà sản xuất hay một ai đó mà chúng ta không biết được.

Davis giờ trở nên cẩn thận hơn với các ví Bitcoin của mình, và anh cũng không còn sử dụng tài khoản Mail.com nữa. Nhưng còn hầu hết những thứ còn lại thì không có gì thay đổi. Coinbase từng hoàn tiền lại cho khách bị hack nhưng lần này họ từ chối bởi họ cho rằng đây không phải là lỗi của công ty. Davis cũng đã gửi một báo cáo lên FBI nhưng có vẻ như cục cũng không có nhiều hứng thú với một vụ trộm Bitcoin đơn lẻ. Điện thoại thì anh không thể bỏ được, Twitter hay Gmail cũng thế. Trong thế giới bảo mật, người ta gọi đây là "attack surface" (tạm dịch: tấn công bề mặt). Càng có nhiều tài khoản (tức "bề mặt" càng rộng), thì càng khó để bảo vệ.

Quan trọng hơn, việc reset password vẫn còn quá dễ dàng, đó là lý do vì sao Eve có thể lần lượt reset hết tài khoản này đến tài khoản khác mà không gặp khó khăn gì đáng kể. Khi một dịch vụ ngăn chặn được hắn ta thì về mặt lý thuyết, khách hàng phải đợi 48 tiếng trước khi có thể được cấp password mới.

Dưới góc nhìn kĩ thuật thì đây là điều không khó, nhưng nó khiến những khách hàng bình thường cảm thấy khó chịu, và điều đó làm ảnh hưởng đến sự hài lòng của họ với công ty. Các công ty Internet phải liên tục cân bằng giữa sự tiện lợi của người dùng với sự bảo mật. Nếu họ làm thao tác bảo mật quá khó thì không ai sử dụng sản phẩm, còn nếu làm quá đơn giản thì người dùng lại dễ bị tấn công. Một vài người có thể mất quyền kiểm soát tài khoản, nhưng hàng triệu người khác thì cảm thấy tiện và yêu thích hơn. Đó là một sự đánh đổi, và thường thì các công ty ưu tiên hơn cho tính tiện dụng...

Qua chuyện này chúng ta thấy được rằng cuộc sống online của chúng ta đầy rẩy nguy hiểm. Việc bạn sử dụng bảo mật 2 lớp vẫn có thể bị tấn công như thường, quan trọng là trình độ hacker đến đâu. Với những tài khoản quý giá liên quan đến việc làm ăn và tiền bạc thì bạn càng phải cẩn thận hơn nữa và nên ưu tiên kích hoạt các chế độ bảo mật cao nhất có thể. Đừng hi sinh bảo mật và sự tiện dụng với những tài khoản quan trọng bởi một ngày nào đó khi bị mất đi thì bạn sẽ phải vất vả lắm mới lấy lại được quyền kiểm soát, hoặc thậm chí là không bao giờ.

Theo Duy Luân/Tinhte/The Verge

Tags:

相关文章

Kèo vàng bóng đá Rayo Vallecano vs Valladolid, 03h00 ngày 8/2: Khách ‘tạch’

Thể thaoHư Vân - 07/02/2025 11:25 Kèo vàng bóng đá ...

【Thể thao】

阅读更多CEO tuổi teen vừa chơi vừa kiếm tiền “khủng”

Thể thao

">...

【Thể thao】

阅读更多Bán ma túy cho khách hát, nhân viên quán karaoke lĩnh 20 năm tù

Thể thao' %2F%3E%3C%2Fsvg%3E)

Các bị cáo tại phiên tòa (Ảnh: H.M).

Khám xét quán karaoke, công an thu giữ hơn 703gr ma túy các loại; trong đó có 397,598gr Ketamine, 115,79gr MDMA và 190,56gr ma túy tổng hợp.

Số ma túy trên được Gia Huy (nhân viên quán karaoke) mua của một người không rõ lai lịch ở TPHCM với giá 260 triệu đồng, rồi bán lại cho khách có nhu cầu. Việc mua bán ma túy tại quán karaoke bắt đầu từ giữa tháng 4.

Thời gian đầu, Gia Huy tự bán, sau đó nhờ Đỗ Quốc Huy và Nguyễn Văn Thâu giúp giao ma túy cho khách.

Ngoài ra, trong vụ án này, các bị cáo Nguyễn Quang Phúc (20 tuổi), Ngô Huỳnh Lộc (20 tuổi), Huỳnh Minh Tấn (18 tuổi, cùng ngụ huyện Củ Chi, TPHCM) bị TAND tỉnh Long An tuyên phạt mức án 5-7 năm tù về tội Tổ chức sử dụng trái phép chất ma túy.

">...

【Thể thao】

阅读更多

热门文章

最新文章

-

Soi kèo góc Nice vs Lens, 23h00 ngày 8/2

-

Những tài xế taxi công nghệ bắt đầu chạy dịch vụ từ hôm nay 7/10 tại TP.HCM. (Ảnh: Grab) Các tài xế tham gia dịch vụ đều đã tiêm 2 mũi vắc xin phòng Covid-19 và đủ 14 ngày sau khi tiêm. Tài xế cũng phải xét nghiệm âm tính mới được phép hoạt động.

Xe được lắp vách ngăn giữa tài xế và hành khách và có trang bị dung dịch rửa tay diệt khuẩn. Các xe cũng được yêu cầu không mở máy lạnh hoặc mở từ 26 độ trở lên, giữ cửa sổ thông thoáng. Ngoài ra, phải vệ sinh, khử khuẩn phương tiện trước và sau khi kết thúc mỗi hành trình…

Theo quy định, xe không được phục vụ quá 50% sức chứa. Do đó, xe 4 chỗ sẽ chỉ chở 1 hành khách, xe 7 chỗ chỉ chở 2 hành khách.

Hành khách phải sử dụng mã QR khai báo di chuyển của ứng dụng VNEID và mã QR thể hiện lịch sử tiêm chủng của ứng dụng Y tế HCM hoặc Sổ sức khỏe điện tử (đến khi ứng dụng PC-Covid chính thức đưa vào hoạt động).

Trong trường hợp không có mã QR, hành khách cần có một trong các giấy xác nhận là người mắc Covid-19 khỏi bệnh dưới 6 tháng hoặc đã tiêm chủng vắc xin ngừa Covid-19 (ít nhất là 1 mũi đối với loại vaccine tiêm 2 mũi và 14 ngày sau tiêm) khi được cơ quan chức năng yêu cầu.

Hành khách được khuyến khích thanh toán qua thẻ hoặc ví điện tử.

Theo quan sát của ICTnews đến cuối giờ chiều 7/10, các ứng dụng Gojek, be vẫn chưa triển khai dịch vụ vận chuyển bằng ôtô. Gojek cho biết đã nộp danh sách tài xế đủ điều kiện hoạt động lên Sở GTVT và đang chờ kết quả.

Như vậy tính tới hiện tại, trừ dịch vụ xe hai bánh chở khách chưa được hoạt động, các dịch vụ khác của ứng dụng gọi xe công nghệ đã được mở lại tại TP.HCM với điều kiện đi kèm.

Hải Đăng

Taxi công nghệ sắp được chạy trở lại tại TP.HCM

Cùng với một số phương tiện khác, loại hình taxi công nghệ sẽ được cho phép hoạt động trở lại tại TP.HCM vài ngày tới.

" alt="TP.HCM: Taxi công nghệ đã hoạt động trở lại">TP.HCM: Taxi công nghệ đã hoạt động trở lại

-

Ảnh minh họa:Vertical Aerospace

Vertical đang chế tạo một loại máy bay cỡ nhỏ không phát thải, có thể chở 4 hành khách bay trên quãng đường lên đến 120 dặm (193 km). Công ty này dự định sẽ huy động 394 triệu USD trong vụ sáp nhập với một "công ty mua lại mục đích đặc biệt" (SPAC) đã niêm yết trên sàn New York.

Hãng hàng không American Airlines, công ty cho thuê máy bay Avolon, nhà cung cấp sản phẩm công nghệ mã vạch Honeywell và “ông lớn” trong ngành sản xuất ô tô Rolls-Royce, cũng như M12, cánh tay trong lĩnh vực đầu tư mạo hiểm của Tập đoàn Microsoft, đang đầu tư vào thương vụ sáp nhập này, vốn được dự đoán sẽ hoàn tất trước cuối năm nay.

Ông Fitzpatrick, cũng là người thành lập công ty bán lẻ năng lượng lớn thứ ba nước Anh OVO Energy, cho biết các chuyến bay của Vertical giữa sân bay Heathrow đến trung tâm tài chính Canary Wharf của London sẽ mất 15 phút, với chi phí 50 bảng Anh (68 USD) mỗi hành khách.

Tiềm năng này đã thu hút sự chú ý của nhiều hãng hàng không. Hơn 1.000 chiếc VA-X4 đã được các khách hàng đặt trước, cho thấy sự quan tâm đối với loại máy bay không phát thải này, trong bối cảnh các công ty hàng không đang chịu áp lực từ các nhà đầu tư trong việc góp phần phi carbon hóa lĩnh vực hàng không.

Thử thách lớn nhất đối với Vertical là việc cấp phép cho máy bay VA-X4, điều mà ông Fitzpatrick dự đoán sẽ diễn ra vào cuối năm 2024, với nguồn vốn bổ sung từ thương vụ sáp nhập nói trên. VA-X4 vẫn đang trong quá trình chế tạo và sẽ bắt đầu các chuyến bay thử nghiệm vào đầu năm sau.

VA-X4 sử dụng công nghệ pin từ ngành ô tô và các động cơ điện đã được thử nghiệm, cùng với sự hỗ trợ từ các sản phẩm điện tử của Honeywell. Vì thế, ông Fitzpatrick tin rằng VA-X4 sẽ được cấp phép bay. Việc cấp phép này sẽ phụ thuộc vào Cơ quan An toàn Hàng không Liên minh châu Âu (EASA).

Theo Baotintuc

Taxi bay giá rẻ sắp cất cánh đón khách tại Trung Quốc

Người dân Trung Quốc có thể sử dụng taxi bay giá rẻ để di chuyển giữa các địa điểm gần trong khoảng thời gian ba năm tới.

" alt="Taxi bay của Vertical Aerospace sắp đưa vào hoạt động">Taxi bay của Vertical Aerospace sắp đưa vào hoạt động

-

' %2F%3E%3C%2Fsvg%3E)

3 bị cáo tại tòa (Ảnh: CTV).

Theo cáo trạng, từ năm 2017 đến 2021, Bệnh viện Đa khoa TP Cần Thơ sử dụng kit xét nghiệm và hóa chất do Công ty Việt Á sản xuất.

Trong thời gian phối hợp thực hiện hợp đồng mua bán, cuối năm 2017, bị cáo Lực nói với Thùy và Phương "nếu khi xét nghiệm có tiết kiệm được kit và hóa chất thì báo Công ty Việt Á, công ty sẽ hỗ trợ tiền".

Từ gợi ý của Lực, hai bị cáo Phương, Thùy đã gom nhiều mẫu bệnh phẩm xét nghiệm chung một lần, nhưng báo cáo xét nghiệm nhiều lần, do đó kit và hóa chất dư ra; cả hai lấy để riêng, nhằm tránh bị kiểm tra phát hiện.

Cáo trạng quy kết, 3 bị cáo thống nhất cách thực hiện là khi kiểm tra kho và dự trù mua sắm theo yêu cầu của khoa Dược , Phương, Thùy kiểm tra lại kit, hóa chất đã cất giấu được bao nhiêu, rồi cộng thêm vào báo cáo dự trù cùng với số lượng thực mua để đưa vào đơn hàng mua sắm của bệnh viện.

Sau đó, cả hai báo cho Lực số kit và hóa chất để nhân viên công ty Việt Á ghi chú lại số hàng khống, không cần giao hàng thật.

Từ tháng 1/2018 đến 7/2021, Thùy, Phương cất giấu riêng số lượng kit và hóa chất, sau đó tổng hợp báo về khoa Dược để lên đơn hàng mua sắm cho bệnh viện, tương đương số tiền hơn 1,9 tỷ đồng. Phía bệnh viện đã thanh toán đầy đủ cho Việt Á.

Cuối năm, Lực tổng hợp số kit và hóa chất khống của Phương, Thùy và đề nghị kế toán công ty tính để thanh toán tiền cho hai nhân viên bệnh viện.

Sau khi trừ đi các chi phí, Công ty Việt Á chuyển cho bị can Lực hơn 1,2 tỷ đồng. Sau đó, Lực thanh toán lại cho Phương, Thùy. Hai bị cáo Phương, Thùy mỗi người nhận 400 triệu đồng.

Tại tòa, đại diện VKS TP Cần Thơ đề nghị mức án cho bị cáo Thùy, Phương mỗi bị cáo 15-16 năm tù; bị cáo Lực từ 7 đến 8 năm tù…

Nói lời sau cùng tại tòa, hai bị cáo Phương, Thùy khóc nức nở xin lỗi bệnh viện, thừa nhận hành vi sai phạm của mình, xin xem xét giảm nhẹ trách nhiệm hình sự.

HĐXX đã tuyên phạt Phương, Thùy mỗi bị cáo 8 năm tù. Trần Tiến Lực bị tuyên phạt 5 năm tù.

" alt="Nhân viên Công ty Việt Á câu kết cán bộ bệnh viện ở Cần Thơ tham ô">Nhân viên Công ty Việt Á câu kết cán bộ bệnh viện ở Cần Thơ tham ô

-

Nhận định, soi kèo Bình Định vs SHB Đà Nẵng, 18h00 ngày 8/2: Không thể buồn hơn

-

Sau gian lận điểm thi, 41 người tự nghỉ việc